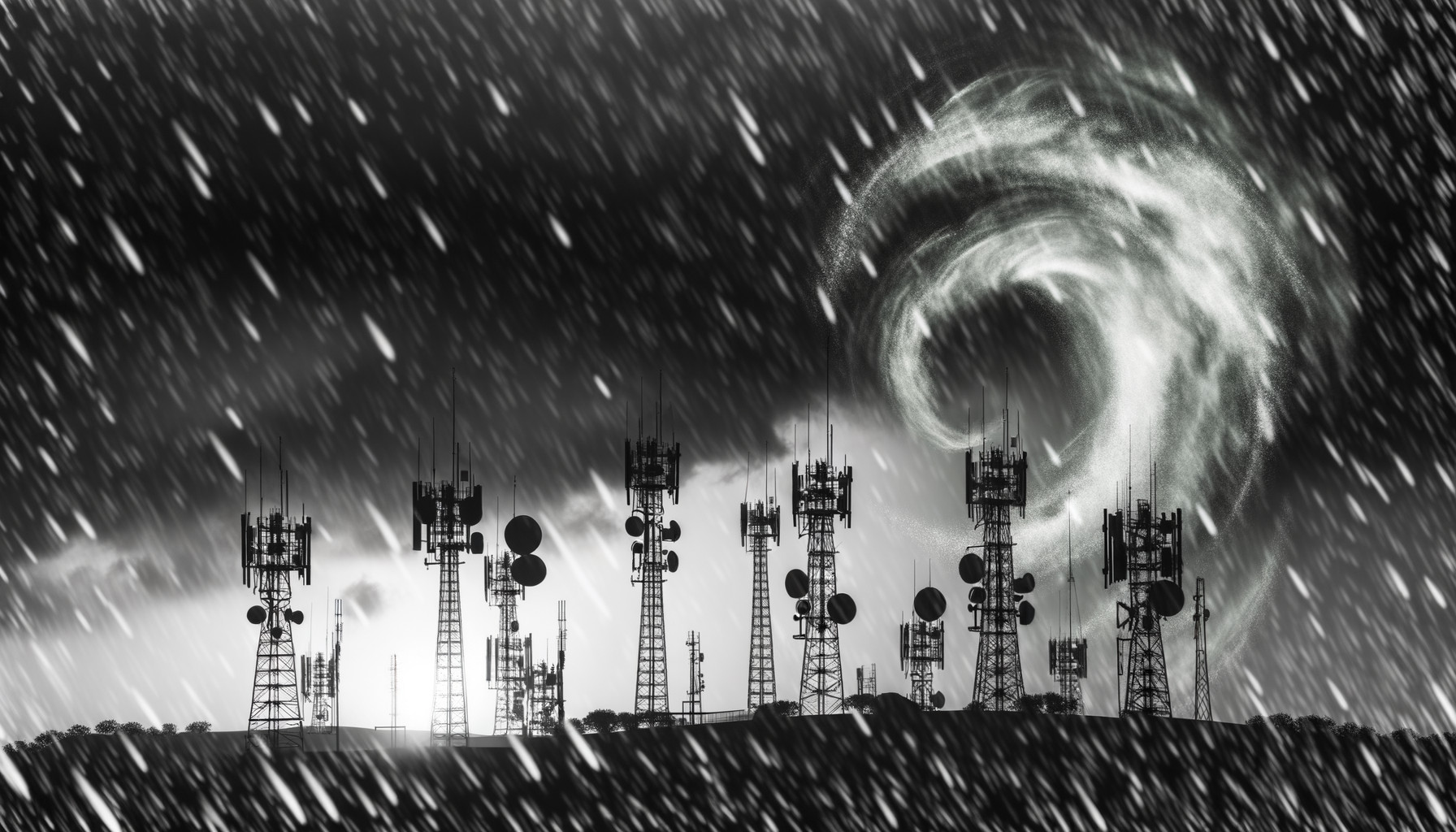

A pesar de las recientes sanciones impuestas por el gobierno de EE. UU., el grupo de hackers vinculado al gobierno chino, Salt Typhoon, continúa comprometiendo proveedores de telecomunicaciones a nivel global. Este persistente accionar, revelado por la firma de inteligencia de amenazas Recorded Future, subraya la resiliencia y sofisticación de este grupo cibercriminal. Sus tácticas, que incluyen la explotación de vulnerabilidades en dispositivos Cisco y la infiltración en sistemas de recolección de datos autorizados por la justicia, plantean serias preocupaciones sobre la seguridad de la información sensible y la infraestructura crítica. A través de este artículo, exploraremos en detalle las actividades recientes de Salt Typhoon, el alcance de sus ataques y las implicaciones geopolíticas de su persistente campaña de ciberespionaje.

El Huracán Cibernético Chino Sigue Desatado: Salt Typhoon Persiste en Atacar Telecomunicaciones Pese a Sanciones

Un informe reciente de Recorded Future revela que Salt Typhoon, también conocido como “RedMike”, ha logrado comprometer cinco empresas de telecomunicaciones entre diciembre de 2024 y enero de 2025. Este grupo, vinculado al gobierno chino, ha demostrado una notable capacidad para eludir las sanciones impuestas por Estados Unidos y continuar con sus operaciones de ciberespionaje.

El Impacto de los Ataques de Salt Typhoon

Los ataques de Salt Typhoon no son nuevos. En septiembre pasado, se reveló que el grupo había infiltrado a gigantes de las telecomunicaciones estadounidenses como AT&T y Verizon. El objetivo principal era acceder a las comunicaciones privadas de altos funcionarios del gobierno y figuras políticas de Estados Unidos. Pero el alcance de sus operaciones va más allá.

Además de las compañías de telecomunicaciones, Salt Typhoon también ha atacado sistemas utilizados por las agencias de aplicación de la ley para la recolección de datos de clientes autorizada por la corte. Esto implica un acceso potencial a información sensible, incluyendo las identidades de objetivos chinos bajo vigilancia estadounidense. Esta actividad plantea serias preguntas sobre la seguridad de los datos y la integridad de los procesos legales.

Víctimas Globales y Reconocimiento de Infraestructura

Aunque Recorded Future se ha negado a nombrar a las víctimas más recientes de Salt Typhoon, sí ha revelado algunos detalles importantes. Entre ellas se encuentran una filial estadounidense de un importante proveedor de telecomunicaciones del Reino Unido, un proveedor de servicios de internet en Estados Unidos y compañías de telecomunicaciones en Italia, Sudáfrica y Tailandia. Esta amplia distribución geográfica subraya la magnitud de la amenaza que representa este grupo.

El grupo también realizó actividades de reconocimiento en múltiples activos de infraestructura operados por el proveedor de telecomunicaciones Mytel, con sede en Myanmar. Este tipo de reconocimiento es un paso previo a un ataque, lo que sugiere que Mytel podría ser un objetivo futuro.

Vulnerabilidades Explotadas y Objetivos Universitarios

Para llevar a cabo sus ataques, Salt Typhoon explotó dos vulnerabilidades (CVE-20232-0198 y CVE-2023-20273) para comprometer dispositivos Cisco sin parches que ejecutaban el software Cisco IOS XE. El grupo ha intentado comprometer más de 1,000 dispositivos Cisco en todo el mundo, centrándose particularmente en dispositivos asociados con las redes de proveedores de telecomunicaciones.

Además de las empresas de telecomunicaciones, Recorded Future también ha observado a Salt Typhoon apuntando a dispositivos asociados con universidades, incluyendo la Universidad de California y Utah Tech. Los investigadores creen que el grupo podría estar buscando acceso a investigaciones en áreas relacionadas con las telecomunicaciones, la ingeniería y la tecnología. Esta actividad sugiere un interés en la propiedad intelectual y el desarrollo tecnológico.

Sanciones y Perspectivas Futuras

El gobierno de Estados Unidos ha sancionado a empresas vinculadas a Salt Typhoon. En enero, el Departamento del Tesoro de EE. UU. sancionó a una empresa de ciberseguridad con sede en China conocida como Sichuan Juxinhe Network Technology, afirmando que está directamente relacionada con Salt Typhoon. Sin embargo, los investigadores de Recorded Future esperan que, a pesar de esta acción, Salt Typhoon continúe apuntando a proveedores de telecomunicaciones en Estados Unidos y en otros lugares.

La persistencia de Salt Typhoon, a pesar de las sanciones, demuestra la complejidad de combatir el ciberespionaje patrocinado por estados. Las empresas de telecomunicaciones y otras organizaciones deben permanecer vigilantes y tomar medidas proactivas para proteger sus sistemas y datos.

En resumen, la actividad continua del grupo de hackers Salt Typhoon, a pesar de las sanciones impuestas por Estados Unidos, representa una amenaza constante para la seguridad de las telecomunicaciones a nivel global. Sus ataques, que abarcan desde grandes empresas de telecomunicaciones hasta universidades, demuestran su amplio alcance y su interés en acceder a información sensible y propiedad intelectual. La explotación de vulnerabilidades en dispositivos Cisco y la infiltración en sistemas de recolección de datos son tácticas preocupantes que requieren una respuesta coordinada y proactiva por parte de las empresas, los gobiernos y la comunidad de seguridad cibernética. Es crucial que las organizaciones refuercen sus defensas, implementen medidas de seguridad robustas y trabajen en colaboración para mitigar el riesgo que representa Salt Typhoon y otros grupos similares.